- De 6 fases van een cyberaanval

- Hoe stop je een hacker?

- Hoe weet je of jouw organisatie goed beveiligd is?

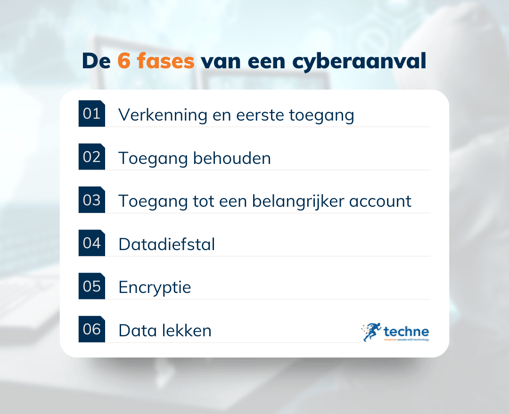

De 6 fases van een cyberaanval

Cybercriminelen worden elke dag inventiever en sluwer om je organisatie te hacken. Hun doel? Zoveel mogelijk geld verdienen aan cyberaanvallen. Er bestaan 218 algemene technieken die hackers toegang kunnen geven tot je data volgens Attack Mitre, een kennisbank die tactieken en technieken van cybercriminelen onderzoekt. Toch zien we dat er in de meeste gevallen maar enkele, vaak dezelfde technieken worden toegepast. Daarom lichten we graag de 6 fases van een cyberaanval toe.

1. Verkenning en eerste toegang

In de eerste fase gaat een hacker op verkenning. Hij onderzoekt zijn doelwit om zoveel mogelijk te weten te komen over de organisatie, de medewerkers en het netwerk.

Hij aast naar kwetsbaarheden binnen het netwerk. En dat kan op heel wat manieren. Dit zijn de 5 voornaamste manieren waarmee cybercriminelen toegang kunnen krijgen tot je systemen:

- phishing

- malware

- gecompromitteerde wachtwoorden

- onbeveiligde internetverbindingen

- ransomware

Belangrijk: 95% van de cyberaanvallen start met een mailtje!

De meeste cyberaanvallen beginnen met een e-mail omdat dit een gemakkelijke en efficiënte manier is om (wachtwoord) gegevens te stelen en toegang te krijgen tot de systemen van een organisatie of individu. E-mails zijn gemakkelijk te automatiseren, waardoor hackers een groot aantal mensen tegelijk kunnen aanvallen.

Dit gebeurt vaak door middel van phishing-e-mails, waarbij een e-mail wordt verzonden die eruit ziet als een legitieme e-mail van een bekende organisatie of persoon. Deze e-mails bevatten een link of bijlage die leidt naar een website of bestand dat malware bevat, waardoor de hacker toegang krijgt tot de computer van de ontvanger.

2. Toegang behouden

Wanneer de hacker toegang heeft tot je netwerk, wil hij die toegang behouden. Wanneer hij bijvoorbeeld toegang kreeg door de inloggegevens van één van je medewerkers, zou hij die toegang verliezen op het moment dat die medewerker zijn of haar wachtwoord wijzigt. Dat zal de hacker voorkomen door tal van achterpoortjes te installeren.

3. Toegang tot een belangrijker account

Hackers verkrijgen vaak relatief eenvoudig (zoals via een phishingmail) toegang tot het account van een standaard medewerker binnen een organisatie. Vaak wil hij via deze medewerkers toegang krijgen tot de meer interessante accounts, zoals die van een ICT verantwoordelijke of bestuurder. Deze hebben meer toegang tot belangrijke bedrijfsdata waarmee hackers meer schade kunnen aanrichten.

4. Datadiefstal

In de vorige fases probeerde de hacker steeds meer toegang te verkrijgen op diverse manieren. Pas vanaf deze vierde fase komt de hacker dichter bij zijn doel: effectief gegevens en waardevolle informatie stelen. Bij datadiefstal gaat het voornamelijk om vertrouwelijke informatie, zoals gevoelige bedrijfsdocumenten of klantgegevens die niet publiekelijk bekend gemaakt mogen worden.

5. Encryptie

Nadat de hacker de belangrijke bedrijfsdata bekomt gaat hij die encrypteren. Encryptie of dataversleuteling is een manier om gegevens te coderen zodat niet iedereen deze gegevens kan zien. Dat betekent concreet dat de hacker jouw data zou kunnen zien, maar jij of andere medewerkers niet meer. Alle gekoppelde systemen worden daardoor getroffen. Dus ook backups kunnen verloren gaan.

6. Data lekken

Met je versleutelde data hoopt de hacker de organisatie te kunnen chanteren door te dreigen gevoelige, persoonlijke- of bedrijfsdata publiek te maken als er geen losgeld betaald wordt. Ook wanneer niet gedreigd wordt data publiek te maken is de schade vaak groot, omdat door de encryptie dagen, weken of soms zelf maanden aan werk verloren gaat.

Voor veel organisaties is de enige optie om grote reputatie- en commerciële schade (en zelfs een faillissement) te voorkomen het betalen van het losgeld. Pas dan ontvangen zij namelijk de sleutel om de encryptie ongedaan te maken.

We kunnen het daarom niet genoeg benadrukken: cyberveiligheid moet altijd bovenaan je prioriteitenlijst staan. Teveel organisaties gaan ervan uit dat ze veilig zijn, omdat ze nog geen slachtoffer geworden zijn. Maar dat is als autorijden zonder je gordel: vroeg of laat loopt het rampzalig af.

Hoe stop je een hacker?

Nu je weet welke fases een hacker doorloopt hoop je hem natuurlijk zo snel mogelijk te kunnen stoppen voor hij je data steelt. Daarvoor is een meerlagige aanpak nodig. Zorg alvast dat deze zaken op orde staan:

- Bescherm je apparaten

- Informeer je medewerkers

- Bescherm je applicaties

- Bescherm je netwerk

- Voorzie back-up en recovery

Bescherm je apparaten

Je standaard antivirus volstaat niet meer. Bescherming via een EDR beveiligingsoplossing is vandaag geen overbodige luxe. EDR oplossingen verwittigen je wanneer ze verdachte activiteiten op je endpoints (apparaten zoals je desktop, laptop, server,...) detecteren en zijn in staat om op die bedreigingen te reageren en onheil te voorkomen.

Informeer je medewerkers

Daarnaast is het van cruciaal belang om je medewerkers te trainen, bijvoorbeeld met behulp van phishing tests. Zo leren ze phishingmails herkennen en weten ze waarop te letten en vooral; waarop ze niet mogen klikken.

Bescherm je applicaties

Ook via webapplicaties proberen hackers toegang te krijgen tot je bedrijfsgegevens. Zorg dus dat alle applicaties en software die je gebruikt steeds up-to-date zijn. Gemiddeld duurt het namelijk slechts 12 dagen voor criminelen een nieuwe kritische kwetsbaarheid misbruiken.

Niet alleen de software zelf moet goed beveiligd zijn, ook de gebruikers die toegang hebben tot de applicatie en hun toestellen moeten veilig zijn. Denk daarbij aan Multi-factor authenticatie waardoor je de veiligheid van je accounts met 99,9% verhoogt.

Bescherm je netwerk

Tot slot is de firewall een onmisbaar onderdeel van de beveiliging van je computernetwerk. Hou hackers en andere ongenode gasten buiten je netwerk dankzij zakelijke firewalls van bijvoorbeeld Fortinet.

Voorzie back-up en recovery

Een goede back-up is het allerlaatste redmiddel wanneer een hacker er toch in is geslaagd om je data te bemachtigen en te versleutelen. Backups kunnen zowel lokaal als in de cloud bewaard worden(zoals de M365 back-up). Vergeet vooral niet om de toegang tot die back-ups goed te beveiligen met toegangscontrole, encryptie en IP adres blockers.

Wie back-up zegt, zegt ook disaster recovery. Een disaster recovery plan is een must. Het zorgt ervoor dat je in het geval van een calamiteit snel kan herstellen. Belangrijk is dan ook om je disaster recovery jaarlijks te testen.

Hoe weet je of jouw organisatie goed beveiligd is?

We vallen in herhaling, maar cybersecurity moét op de agenda staan van elke organisatie. Je cybersecurity is maar beter bovengemiddeld goed. Een goede beveiliging bestaat uit meerdere lagen. Een next-generation Firewall die zorgt voor het beschermen van het netwerk tegen de buitenwereld, een antivirus software, een back up- en recovery plan, MFA en een sterk wachtwoordbeleid zorgen voor de interne beveiliging. Maar daarnaast is het ook van groot belang om ‘awareness‘ te creëren binnen de organisatie door medewerkers te trainen.

Zou je graag één van die zaken implementeren, testen of gewoon weten hoe het gesteld is met de beveiliging van jouw organisatie? Neem contact met ons op en we kijken graag even met je mee in een vrijblijvend gesprek.