In de hedendaagse digitale wereld, waar hybride werken de norm is geworden, wordt steeds vaker naar het Zero Trust beveiligingsmodel gekeken. Het is een geavanceerde cybersecurity-benadering voor elke organisatie, zeker in sectoren die te maken krijgen met verscherpte privacywetten en beveiligingsnormen. Maar wat houdt Zero Trust precies in, en waarom wordt het gezien als de oplossing voor een veiligere digitale toekomst?

Op deze pagina:

- Wat is Zero Trust?

- Zero Trust architectuur

- Kernprincipes van Zero Trust

- Hoe implementeer je Zero Trust?

- AI en Zero Trust

- Kies voor Zero Trust

1. Wat is Zero Trust?

De Zero Trust benadering is gebaseerd op het principe 'vertrouw niemand, verifieer altijd'. In plaats van ervan uit te gaan dat alles achter de bedrijfsfirewall veilig is, gaat het Zero Trust-model ervan uit dat er een lek is en verifieert ieder verzoek alsof het uit een open netwerk afkomstig is, aldus Microsoft.

Zero Trust zorgt ervoor dat medewerkers alleen toegang hebben tot de gegevens waarvoor ze bevoegd zijn, met behulp van voortdurende verificatie van elke gebruiker, elk toestel en elke applicatie. Dit beperkt de mogelijkheid voor hackers om onopgemerkt systemen binnen te dringen.

2. Zero Trust architectuur

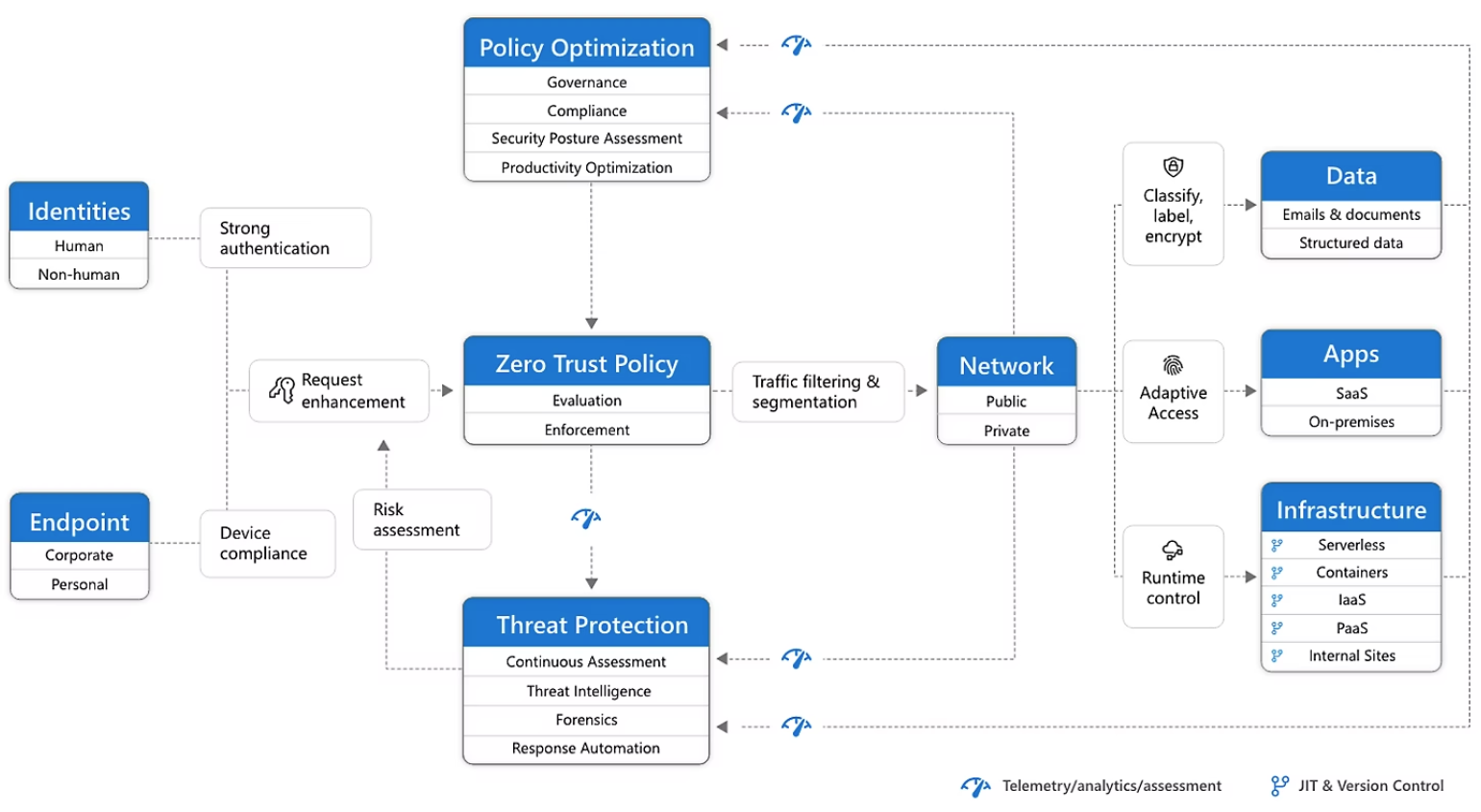

Dit schematisch overzicht illustreert de veelzijdigheid van een Zero Trust-architectuur, waarbij alle facetten - van identiteiten en endpoints tot netwerken, data, apps en infrastructuur - aan strikte beveiligingsmaatregelen worden onderworpen.

Identiteiten, zowel menselijke als niet-menselijke, vereisen sterke authenticatie. Apparaten moeten voldoen aan de compliance-standaarden. Toegangsverzoeken worden gecontroleerd door het Zero Trust-beleid, dat verkeersfiltering en segmentatie toepast, terwijl data geclassificeerd, gelabeld en versleuteld wordt.

Apps en infrastructuur worden beschermd door adaptieve toegang en real-time controle, en de algehele beveiliging wordt versterkt door continue bedreigingsbescherming en beleidsoptimalisatie.

3. Kernprincipes van Zero Trust

De kernprincipes van Zero Trust vormen het fundament van de beveiligingsstrategie. Ze omvatten:

- Expliciete verificatie: Geen gebruiker of systeem wordt vertrouwd op basis van locatie of IP-adres, elke toegangspoging moet worden geverifieerd op basis van alle beschikbare gegevenspunten zoals identiteit, apparaat, locatie en andere gedrags- en omgevingskenmerken.

- Minimale toegang: Toegang wordt beperkt tot wat strikt noodzakelijk is voor een specifieke taak of sessie. Dit minimaliseert de blootstelling van gevoelige data en systemen aan potentiële bedreigingen.

- Microsegmentatie: Het netwerk wordt opgedeeld in kleinere, beheersbare segmenten. Toegang binnen het netwerk wordt beheerst, waardoor bewegingen van aanvallers worden beperkt en de impact van eventuele inbreuken vermindert.

- Ga uit van een lek: Het uitgangspunt is dat inbreuken onvermijdelijk zijn. Zero Trust-architecturen zijn ontworpen met het idee dat aanvallers al binnen kunnen zijn, wat leidt tot strategieën die erop gericht zijn om detectie en respons te versnellen.

- Automatiseren: Zero Trust maakt gebruik van automatisering om snel en dynamisch te reageren op veranderingen en bedreigingen.

Samen zorgen deze principes voor een proactieve en dynamische benadering van cybersecurity, waarbij continue monitoring en evaluatie centraal staan in de verdediging tegen cyberdreigingen.

4. Hoe implementeer je Zero Trust?

De implementatie van Zero Trust vereist een cultuurverandering binnen organisaties, waarbij veiligheid als een gedeelde verantwoordelijkheid van alle medewerkers wordt beschouwd. Het is een complete verandering van je beveiligingsstrategie. Deze beleidsmatige vernieuwing omvat het herzien van toegangsbeleid, het versterken van beveiligingsprotocollen en het trainen van personeel in veiligheidsbewustzijn.

Anderzijds gaat het ook over de technologieën. Het implementeren van Zero Trust start met de invoering van systemen zoals Identity & Access Management (IAM) en Multifactor Authentication (MFA), het inzetten van microsegmentatie binnen het netwerk, en het toepassen van encryptie voor gegevensbescherming. Deze moeten gesteund worden door continue monitoring en automatische responsmechanismen om snel op bedreigingen te reageren.

Rol van MFA in Zero Trust

Multifactor Authenticatie (MFA) of Two-Factor Authentication (2FA) is het kloppende hart van Zero Trust-beveiliging. Het vormt een essentiële beveiligingslaag die gebruikers bij elke toegangspoging dwingt om door meerdere beveiligingschecks te gaan voordat ze toegang krijgen tot de bedrijfsinformatie. Elke poging wordt gezien als een potentiële dreiging - een onbekende die zich moet bewijzen. Concreet moet een medewerker die zich verbindt met het bedrijfsnetwerk of de bedrijfsmailbox zich in minstens 2 stappen aanmelden. Dat kan bijvoorbeeld via een wachtwoord en een code op de smartphone, zoals met de Authenticator App.

5. AI en Zero Trust

Artificiële Intelligentie (AI) en machine learning zijn cruciale componenten in het versterken van Zero Trust-beveiligingssystemen. Ze dragen bij aan een snellere en efficiëntere detectie van bedreigingen door het analyseren van grote hoeveelheden data in real-time. Deze technologieën kunnen patronen en afwijkingen identificeren die menselijke analisten misschien niet opmerken. In de context van Zero Trust, waar continue verificatie en monitoring essentieel zijn, verbetert AI de respons op potentiële dreigingen aanzienlijk, en zorgt het voor een dynamische aanpassing van beveiligingsprotocollen om opkomende risico's proactief aan te pakken.

6. Kies voor Zero Trust

Zero Trust staat centraal in het landschap van moderne cyberbeveiliging, met zijn aanpak van 'vertrouw niemand, verifieer altijd'. Dit model, versterkt door technologieën zoals AI en MFA, is essentieel voor organisaties die zich aanpassen aan hybride werkomgevingen en te maken hebben met strenge privacywetten. Het implementeren van Zero Trust-strategieën is een cruciale stap naar een veiligere digitale toekomst.

Hulp nodig bij de implementatie van Zero Trust? Elke organisatie is verschillend en heeft een andere aanpak nodig, daarom stemmen we graag samen de strategie af op jouw noden. Neem contact op of plan je vrijblijvend gesprek.

.png)